Fundacja CODE:ME · 18 lipiec 2024

Czym jest cybersecurity i dlaczego powinno nas interesować?

Wpis otwierający cykl Cybersecurity 101 🔐 Cyberbezpieczeństwo w pigułce – poznaj historię, rodzaje ataków oraz wskazówki jak zabezpieczyć siebie i swoje dane

Cybersecurity, czyli?

Cyberbezpieczeństwo to wszelkie procesy, technologie oraz praktyki dotyczące ochrony sieci, urządzeń oraz danych przed nieautoryzowanym dostępem oraz niepożądanym użytkowaniem. Głównym celem cybersecurity jest zapewnienie dostępu do informacji, ich integralności oraz poufności. W świecie, w którym tak wiele obszarów naszego życia zależnych jest od Internetu oraz komputerów, począwszy od transportu, medycyny a skończywszy na komunikacji, jak nigdy wcześniej kluczowa staje się świadomość ryzyka oraz zagrożeń związanych z bezpieczeństwem w sieci.

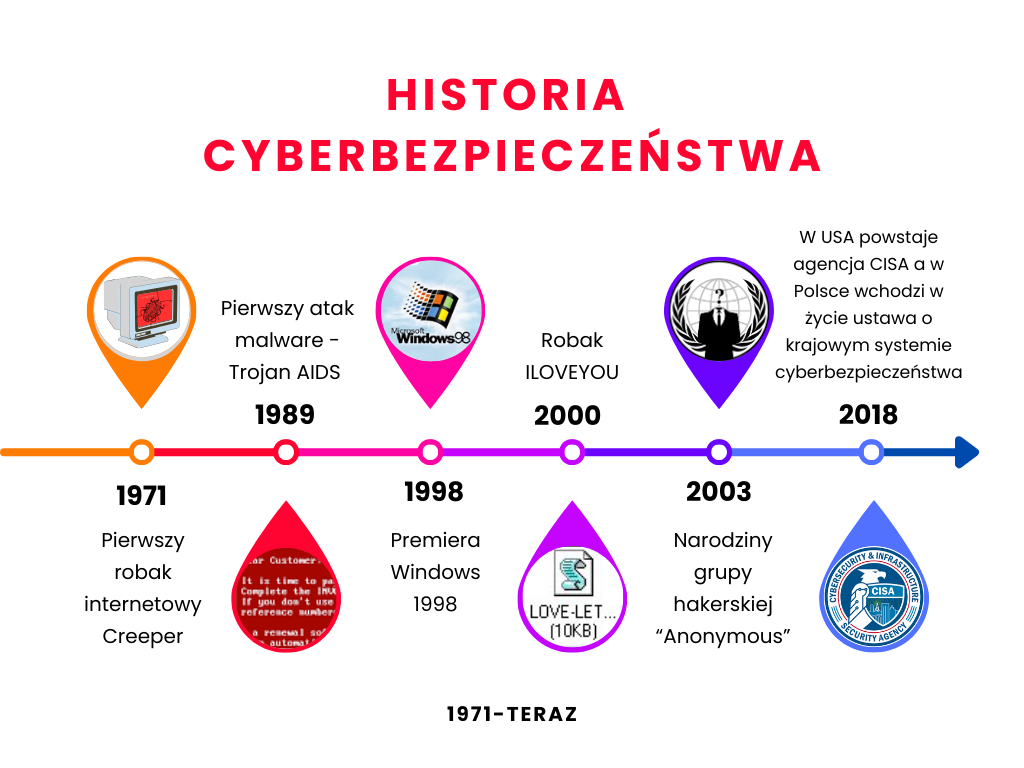

Krótka historia cybersecurity1

Początki cyber zagrożeń

Mówiąc o początkach cyberbezpieczeństwa nie można pominąć „Creepera", programu stworzonego przez Boba Thomasa, który można nazwać pierwszym robakiem komputerowym. Program nie wyrządzał żadnych szkód, wyświetlał tylko na ekranie komputera napis „I'm the creeper: catch me if you can” (tłum. „Jestem creeper: złap mnie jeśli potrafisz" ).

Pierwszy atak ransomware

W 1989 roku nastąpił pierwszy atak ransomware. Sprawcą był trojan „AIDS” rozpowszechniony za pomocą dyskietki do listy mailingowej. Jego twórca Joseph Popp liczył na zyski z wykradniętych danych, ale jednak jego plan się nie powiódł gdyż program odczytywał tylko nazwy plików a nie ich treść oraz miał liczne luki przez co został stosunkowo szybko unieszkodliwiony.

Rozwój systemów bezpieczeństwa

Premiera Windowsa 98 rozpowszechniła użycie komputera i przyczyniła się do rozwoju współcześnie używanych systemów bezpieczeństwa. Microsoft wypuścił później wiele patchy do Windowsa a firmy opracowywały antyhakerskie software do użytku domowego.

Nowy wiek i kolejne zagrożenia

Millenium przyniosło ze sobą nowe możliwości ale i nowe problemy. Wtedy na kartach cyber historii zapisał się „ILOVEYOU”. Ten robak o niewinnie brzmiącej nazwie zainfekował ponad milion komputerów na całym świecie w przeciągu zaledwie kilku godzin od jego wypuszczenia stając się tym samym jednym z najbardziej szkodliwych w historii.

Powstanie grup hakerskich

W 2003 roku rozpoczęła działalność jedna z najsłynniejszych i najbardziej rozpoznawalnych grup hakerskich - „Anonymous”, którzy za cel ataków obrali rządy państw oraz organizacje. Kolejnym ważnym atakiem był ransomware WannaCry, który w 2017 roku sparaliżował tysiące organizacji na całym świecie, żądając okupu za odblokowanie zaszyfrowanych danych.

Cyber zagrożenia a social media

Rozwój i popularyzacja mediów społecznościowych takich jak Facebook przyniósł ze sobą wiele udogodnień wraz z nową falą zagrożeń i cyber ataków. Osoby fizyczne stały się łatwiejszym celem dla hakerów wykradających dane i tożsamość za pomocą oszustw typu phishing.

Instytucje ds. cybersecurity

W 2007 roku w USA utworzono specjalny dział ds. cyberbezpieczeństwa podlegający pod Departament Bezpieczeństwa Krajowego (National Protection and Programs Directorate - NPPD) w którym z czasem, w 2018 wydzieliła się jako osobna komórka Agencja ds. Cyberbezpieczeństwa i Bezpieczeństwa Infrastruktury (Cybersecurity and Infrastructure Security Agency CISA). W Polsce za rozwój i usprawnianie systemu bezpieczeństwa odpowiada Ministerstwo Cyfryzacji. 28 sierpnia 2018 roku weszła w życie ustawa o krajowym systemie cyberbezpieczeństwa, wdrażająca dyrektywę UE dotycząca poziomu bezpieczeństwa sieci i systemów informatycznych do polskiego porządku prawnego.

Rodzaje zagrożeń cybernetycznych

Nie ma jednej uniwersalnej metody przeciwdziałania cyberprzestępstwom, ponieważ hakerzy nieustannie ewoluują swoje metody. Warto jednak znać podstawowe rodzaje ataków:

- Phishing - wszelkie próby wyłudzenia danych osobowych np. za pomocą fałszywych e-maili, wiadomości czy stron internetowych.

- DDoS - atak polegający na zablokowaniu usługi poprzez jednoczesne wysyłanie dużej liczby żądań z wielu komputerów.

- Malware - ogólne określenie na złośliwe oprogramowanie, w tym wirusy, ransomware i spyware.

- Wirusy - złośliwe oprogramowanie, które niszczy dane i rozprzestrzenia się z jednego komputera na inny.

- Ransomware - złośliwe oprogramowanie, które blokuje dostęp do plików lub urządzeń i żąda okupu za ich odblokowanie.

- Spyware - oprogramowanie szpiegujące, które zbiera dane osobowe i przekazuje je reklamodawcom oraz firmom zewnętrznym.

Dlaczego cybersecurity jest tak ważne?

W dzisiejszym świecie to dane są jedną z najcenniejszych walut. Coraz bardziej zaawansowane zorganizowane ataki, niekiedy sponsorowane przez państwa oraz grupy przestępcze celują w krytyczne i poufne informacje. Firmy muszą chronić swoje innowacje, projekty oraz dane przed wyciekiem, ponieważ ich ujawnienie może dać konkurencji przewagę oraz narazić na straty finansowe.

Przykłady ataków na firmy

Spółki takie jak Yahoo! czy Playstation były wielokrotnie na celowniku hakerów. Równie bezlitosny był atak Target z 2013 roku, kiedy to hakerzy zdobyli dane kart kredytowych 70 milionów klientów.2 W 2022 roku wyszła sprawa Ubera z 2016 roku kiedy to spółka zapłaciła cyberprzestępcom okup aby nie ujawnili skradzionych danych konsumentów. Na początku roku Pepco Group straciło około 15,5 mln euro w wyniku ataku phishingowego na Węgrzech.3

Cyberwojna

Konflikty międzynarodowe przybrały formę hybrydową - znaczna ich część przeniosła się do sfery cyberprzestrzeni. Niestety Polska jest aktualnie jednym z głównych celów cyberprzestępców, zwłaszcza grup powiązanych z Rosją i Białorusią.4 Ataki te mają na celu zarówno instytucje państwowe, jak i prywatne. W 2023 roku odnotowaliśmy w Polsce zwiększoną ilość ataków rosyjskich grup hakerskich, w tym na polskie media.5 Ataki na infrastrukturę krytyczną mogą destabilizować całe państwa. Widoczne jest znaczenie cyberbezpieczeństwa na poziomie rządowym.

Zagrożenia użytkownika indywidualnego

Zwykli użytkownicy internetu nie powinni opuszczać gardy. Każdy z nas może stać się ofiarą cyberprzestępstwa niezależnie od aktywności online. Obecnie praktycznie każda usługa online wymaga podania danych osobowych. Hakerzy mogą wykraść i wykorzystać te informacje do kradzieży tożsamości i dokonywania oszustw finansowych.

Co mogę zrobić dla bezpieczeństwa w sieci?

Wraz z pojawieniem się kolejnych zagrożeń wzrosło znaczenie specjalistów ds. cyberbezpieczeństwa wprowadzających nowe podejścia i strategie, takie jak analiza behawioralna sieci, użycie zapór sieciowych, programów antywirusowych oraz narzędzi szyfrujących i postęp w kryminalistyce cyfrowej. Przeciętny użytkownik internetu nie musi być od razu specjalistą w dziedzinie cybersecurity aby zadbać o swoje bezpieczeństwo w sieci.

Poniżej przedstawiamy cztery zalecenia od CISA6:

1. Włącz uwierzytelnianie wieloskładnikowe (MFA).

Jeśli opcja uwierzytelniania wielopoziomowego jest dostępna to włącz ją na swoich kontach - zmniejszy to prawdopodobieństwo zhakowania.

2. Aktualizuj regularnie oprogramowanie.

Warto włączyć opcję automatycznych aktualizacji - często zawierają patche do wykrytych luk bezpieczeństwa software.

3. Pomyśl zanim klikniesz.

Ponad 90% udanych cyberataków rozpoczyna się od ataku phishing w wiadomości mailowej.

4. Używaj silnych haseł.

Warto skorzystać z pomocy menedżera haseł do generowania silnych haseł i ich przechowywania.

Stosując powyższe cztery porady robisz duży krok do zwiększenia swojego bezpieczeństwa w sieci.

Jeśli zainteresowała Cię tematyka cyberbezpieczeństwa i chcesz dowiedzieć się więcej, śledź nasz blog! Już wkrótce pojawią się kolejne wpisy przybliżające w przystępny sposób świat cybersecurity.

Zapraszamy do kontaktu oraz zapoznania się z naszą pełną ofertą kursów.